이 블로그에서는 AWS에서 qtumd 슈퍼 스태커를 설정하는 방법을 보여 줍니다. 블로그의 비디오 버전은 곧 사용할 수 있습니다.

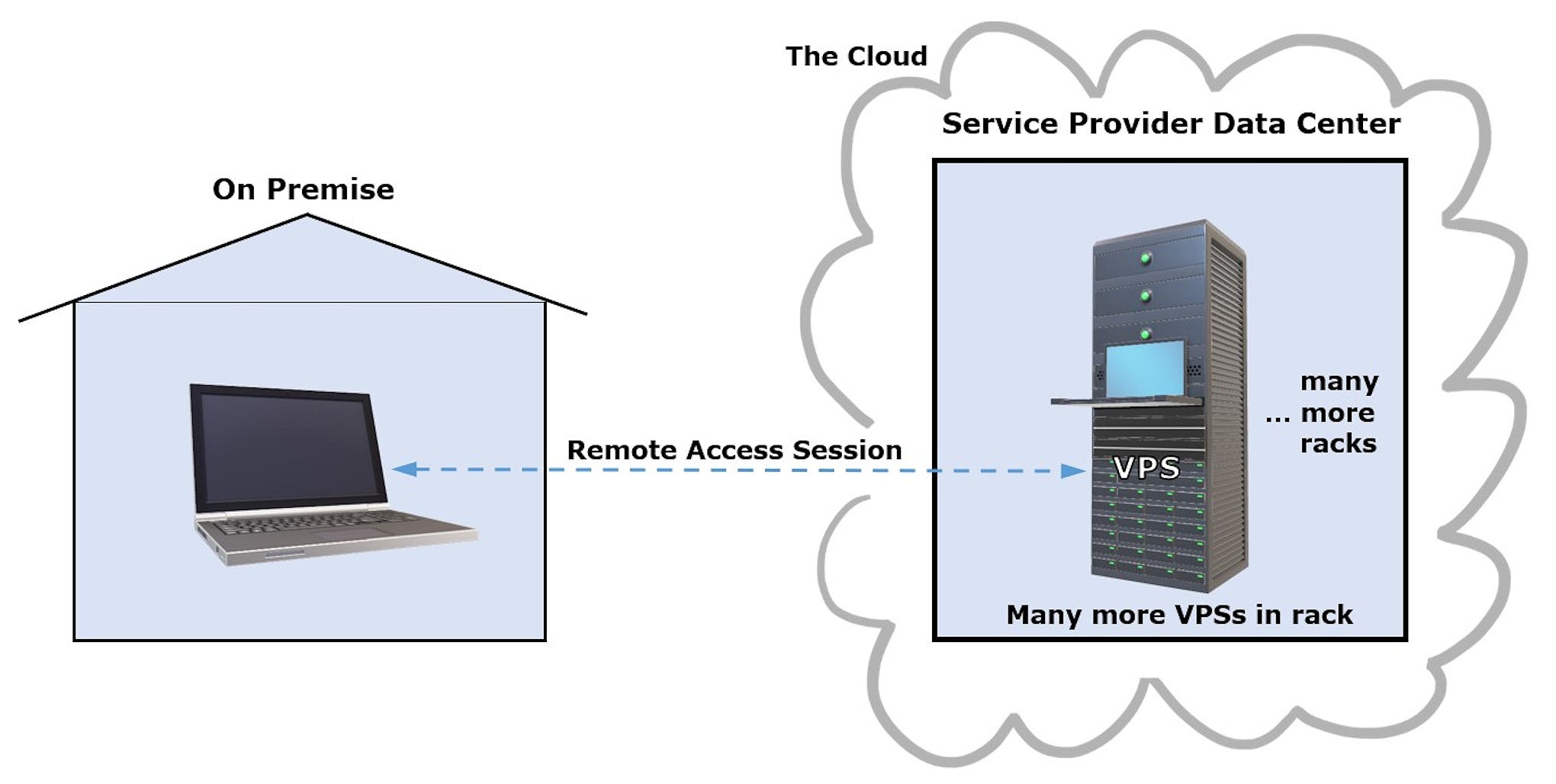

이 블로그에서는 클라우드의 VPS(가상 사설 서버)에 Qtum 코어 지갑을 설치합니다.

"클라우드"에서 VPS를 사용하면 클라우드 호스팅 공급자가 제공하는 원격 데이터 센터에서 소프트웨어 컴퓨터 인스턴스를 사용하는 것을 의미합니다. 클라우드 서비스를 사용하는 "온-프레미스"(사용자의 위치의 실제 컴퓨터)를 사용하는 것과 비교하면 보다 유연하고 효율적이며 회사와 상업 및 전문 애플리케이션에서 널리 사용됩니다. 클라우드 호스팅 데이터 센터에는 가상 컴퓨터를 제공하는 CPU, 메모리, 스토리지 등이 있는 실제 컴퓨터가 있습니다. 이 가상 컴퓨터는 수백 개의 다른 랙과 모든 것을 유지하기 위해 직원이있는 거대한 방에 1,000 개의 다른 VPS가있는 익명랙에서 실행됩니다.

Google 클라우드 데이터 센터를 살펴볼 수 https://youtu.be/XZmGGAbHqa0

AWS(Amazon Web Services)는 가상 서버 및 파일 저장소용 클라우드 호스팅 플랫폼입니다. 2020년 3분기 AWS는 전 세계 클라우드 서비스 시장의 32%를 보유하고 있으며 마이크로소프트와 알리바바가 그 뒤를 이었다. 이 블로그의 경우 AWS에서 Qtum Core 지갑을 실행합니다.

AMI(Amazon Machine Image)는 개별 VPS AWS를 시작하기 위한 응용 프로그램 및 템플릿(구성, 권한 등)을 제공합니다. Qtum 팀은 Qtum 코어 지갑 qtumd를 출시하기 위해 AMI를 설립했습니다.

"인스턴스"는 Qtum 노드 또는 다른 소프트웨어에 대해 구성할 수 있는 특정 VPS입니다. 인스턴스를 쉽게 추가, 시작, 중지 또는 종료할 수 있습니다(지갑을 백업하기 전에 인스턴스를 종료하지 마십시오!).

내 의견으로는, 온라인 보안은 주로 사용자에 따라 달라집니다. 암호 화폐 지갑에 대한 하나의 위험은 악성 코드가 컴퓨터를 감염하는 방법이기 때문에 웹 서핑과 이메일을 여는 데 사용되는 컴퓨터에서 그들을 사용하는 것입니다. 다른 인터넷 활동과는 별도로 암호화폐 지갑전용 로컬 컴퓨터를 사용하는 것이 좋습니다. 그러나 전용 컴퓨터의 경우에도 잠재적으로 다른 안전하지 않은 컴퓨터 / 사용자가있는 홈 네트워크에있을 수 있습니다. 컴퓨터 보안에 대한 보장은 없지만 암호 화폐 지갑전용 클라우드 인스턴스를 사용하는 것은 공유 홈 네트워크에 비해 보안이 개선 될 수 있습니다.

또한 보안이 주로 사용자에 의해 결정되고 해커보다 더 큰 위험은 지갑.dat 파일 또는 암호를 잃어 버리는 데 사용자 오류가 있을 수 있습니다. 좋은 백업은 중요하며, 우리는 아래에서 이를 다룹니다.

AWS와 같은 빅 데이터 센터는 ISO 27001, ISO 9001, ISO 27017, ISO 27018, SOC 1, SOC 2, SOC3, PCI DSS 레벨 1 등 보안 인증의 알파벳 수프를 충족합니다. 온-프레미스 시스템은 상용 사업자에게도 이러한 수준의 보안을 충족하기 위해 단단히 압박되어 있습니다.

AWS 계정을 설정하고 Qtum 지갑 인스턴스를 설치하고 아래 참조에 제공되는 슈퍼 스태커를 실행하는 단계가 많습니다. 새 데스크톱을 설정하고 로컬로 설치하는 것보다 클라우드에서 Qtum 노드를 설정하는 마우스 클릭수가 적으며 클라우드에서 VPS를 사용하는 데 상당한 이점이 있습니다.

이 블로그의 비디오 동반자(곧 예정)와 아래 참조는 단계별 설치를 보여 준다. 다음은 몇 가지 하이라이트입니다.

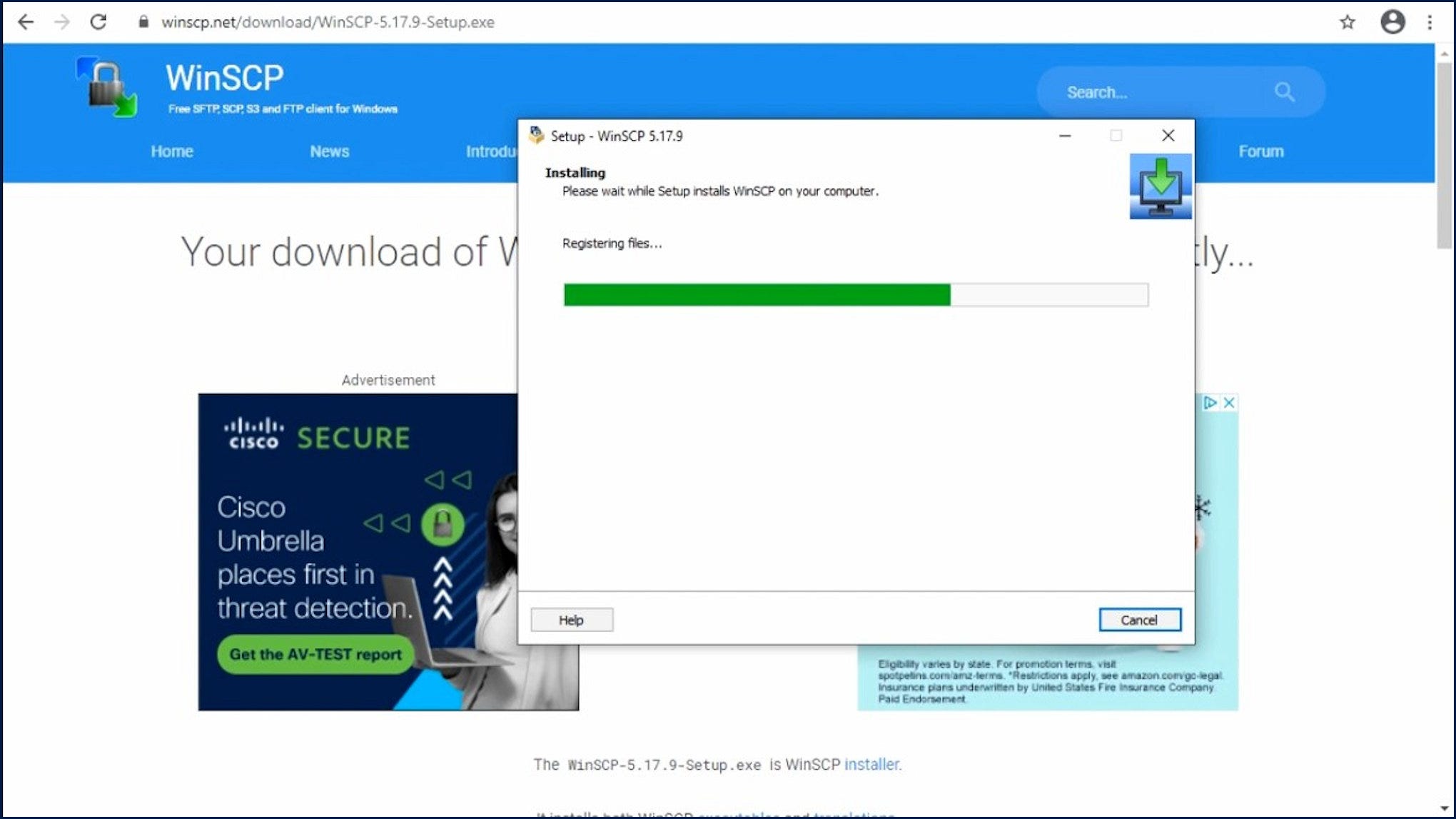

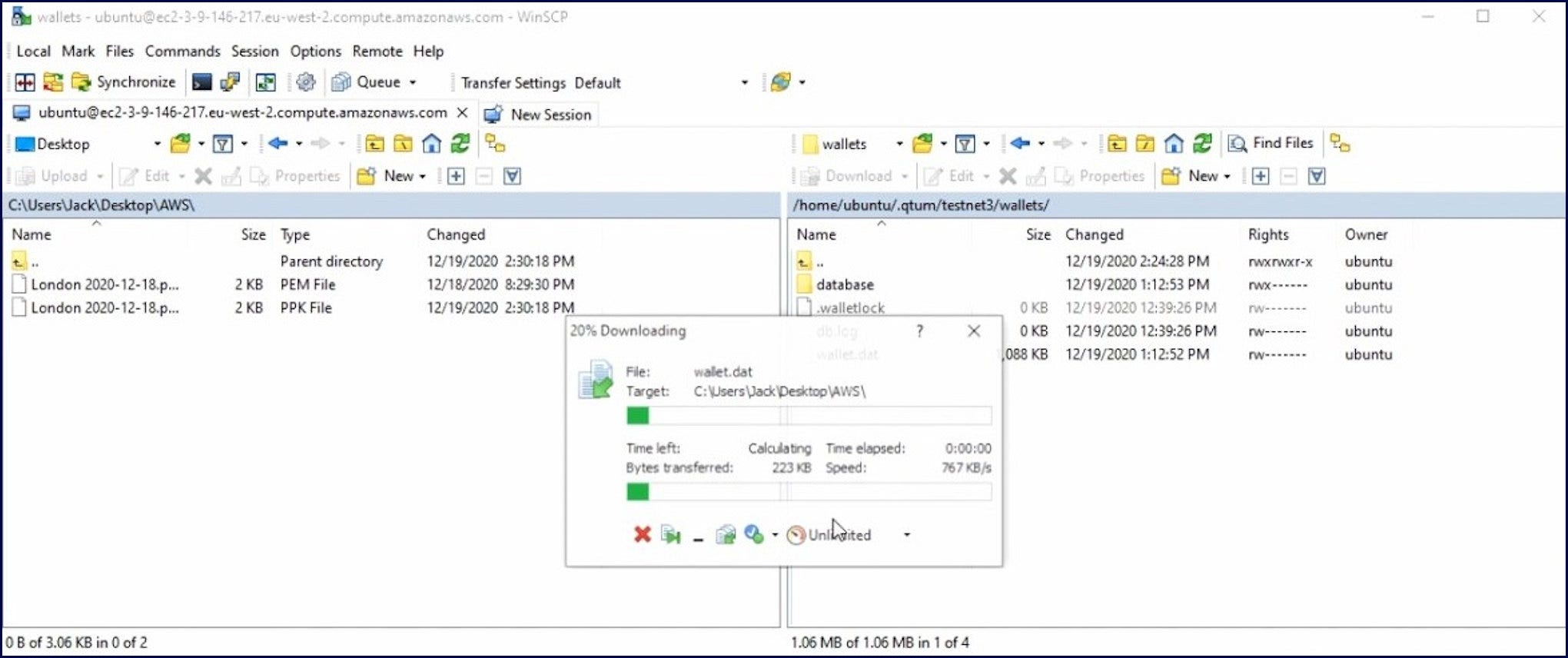

일부 로컬 저장소에 클라우드 지갑을 백업하는 것이 중요합니다. 지갑을 다운로드하고 백업하기 위해.dat 파일은 WINSCP (Windows 보안 복사 프로토콜)를 사용하여 FTP 서버를 설정하지 않고 Windows로 파일 전송을 할 수 있습니다.

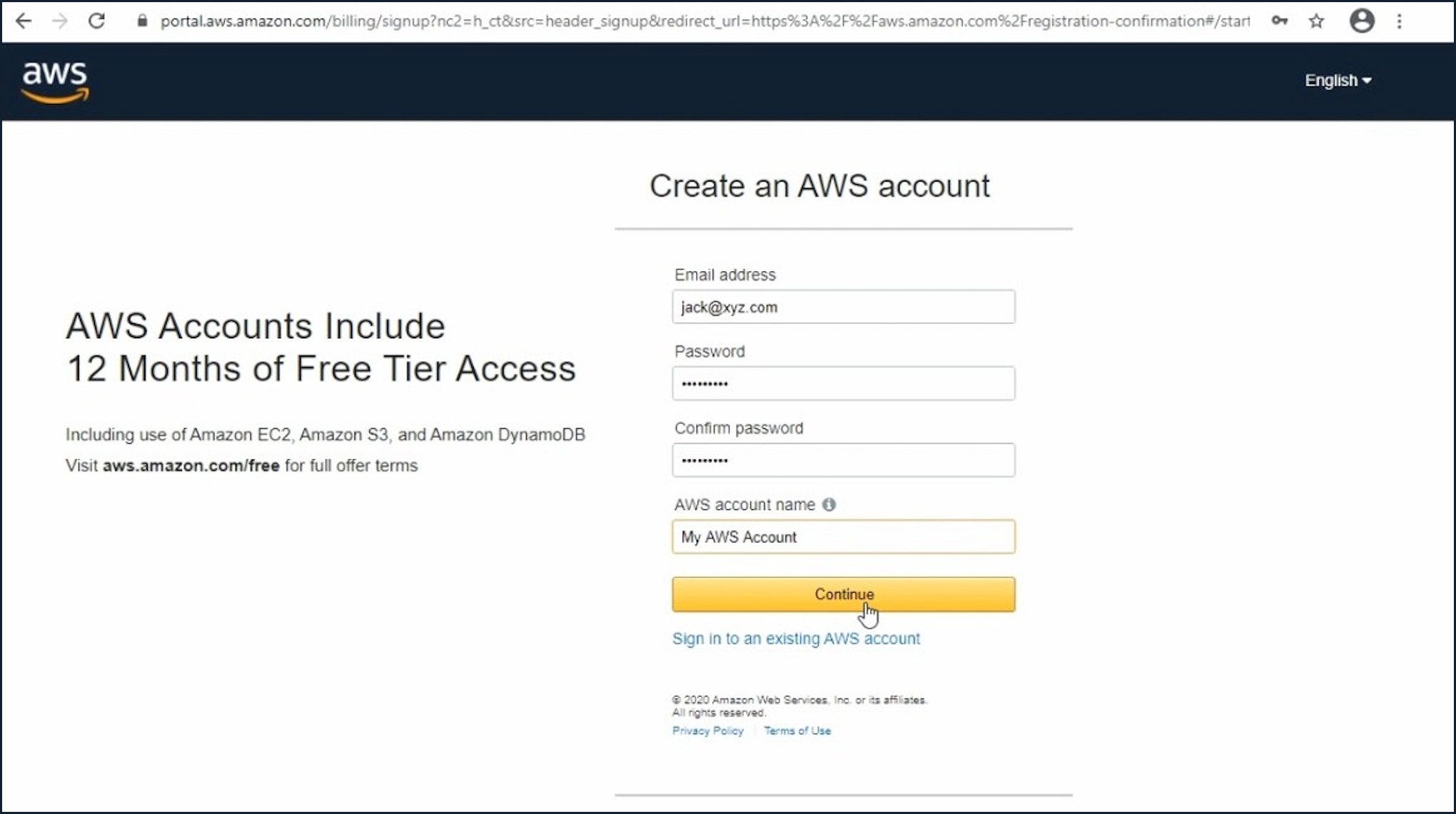

이 단계에서는 aws 계정도 https://aws.amazon.com/ 설정했습니다.

AWS 계정이 설정되면 Qtum AMI를 사용하여 AWS VPS 인스턴스에 Qtum 지갑을 설치하기가 매우 쉽습니다. AMI(Amazon Machine Image)는 Qtum 노드를 설치하는 소프트웨어 및 설정을 제공합니다. VPS 인스턴스가 실행 중일 때 Qtum 슈퍼 스태커를 시작할 수 있습니다.

기본 슈퍼 스테이크 매개 변수로 qtumd 데몬/서버 지갑을 출시할 수 있습니다.

qtumd-testnet-daemon-superstaking-stakingminfee=10-stakingminutxovalue=100-재지수

매개 변수는 다음과 같습니다.

-testnet은 지갑이 Qtum 테스넷 블록 체인에서 작동한다는 것을 의미합니다. 이 매개 변수를 생략하여 메인넷에서 지갑을 작동시합니다.

-데몬은 지갑이 백그라운드 프로세스로 실행된다는 것을 의미합니다.

-대체는 지갑이 위임 된 주소와 스마트 계약 작업에 액세스 할 수있는 추가 데이터베이스와 슈퍼 스태커로 작동한다는 것을 의미합니다.

-stakingminfee는이 지갑이 수락 할 대표단에 대한 최소 요금을 제공합니다. 기본값은 10%이며, 최소 수수료 보다 낮은 수수료를 가진 위임은 무시됩니다.

-stakingminutxovalue 위임 된 주소에 대 한 지분 됩니다 최소 크기 UTXO (비 사용 트랜잭션 출력)를 제공합니다. 이 값 미만의 UTXSo는 베팅되지 않습니다.

-재인덱싱은 지갑이 슈퍼 Staker로 작동 할 수 있도록 주소 및 스마트 계약 작업에 대한 데이터베이스를 만들 것입니다 의미합니다.

백업에 대해 WinSCP를 사용하는 많은 단계가 있지만 AWS(Linux)에서 로컬 Windows 컴퓨터에 파일을 복사하는 가장 쉬운 방법일 수 있습니다.

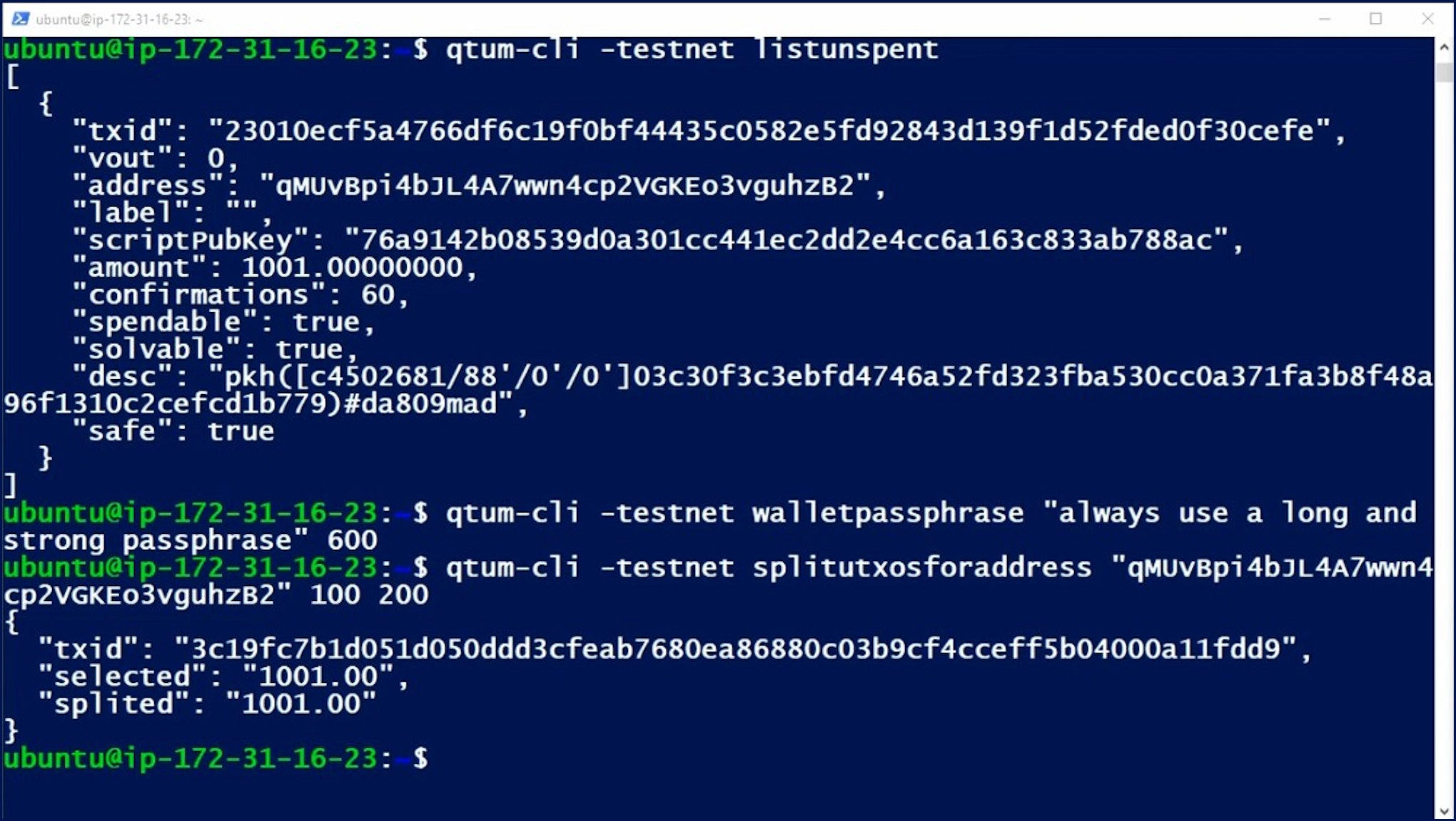

슈퍼 Staker의 UTXSo는 위임 된 주소에 대한 지분을 커밋하는 데 필요한 100 크기의 UTXOs로 분할해야합니다. 설치 단계는 UTXOs를 분할하고"listunspent"명령을 사용하여 결과를 확인하는 방법을 보여 준다.

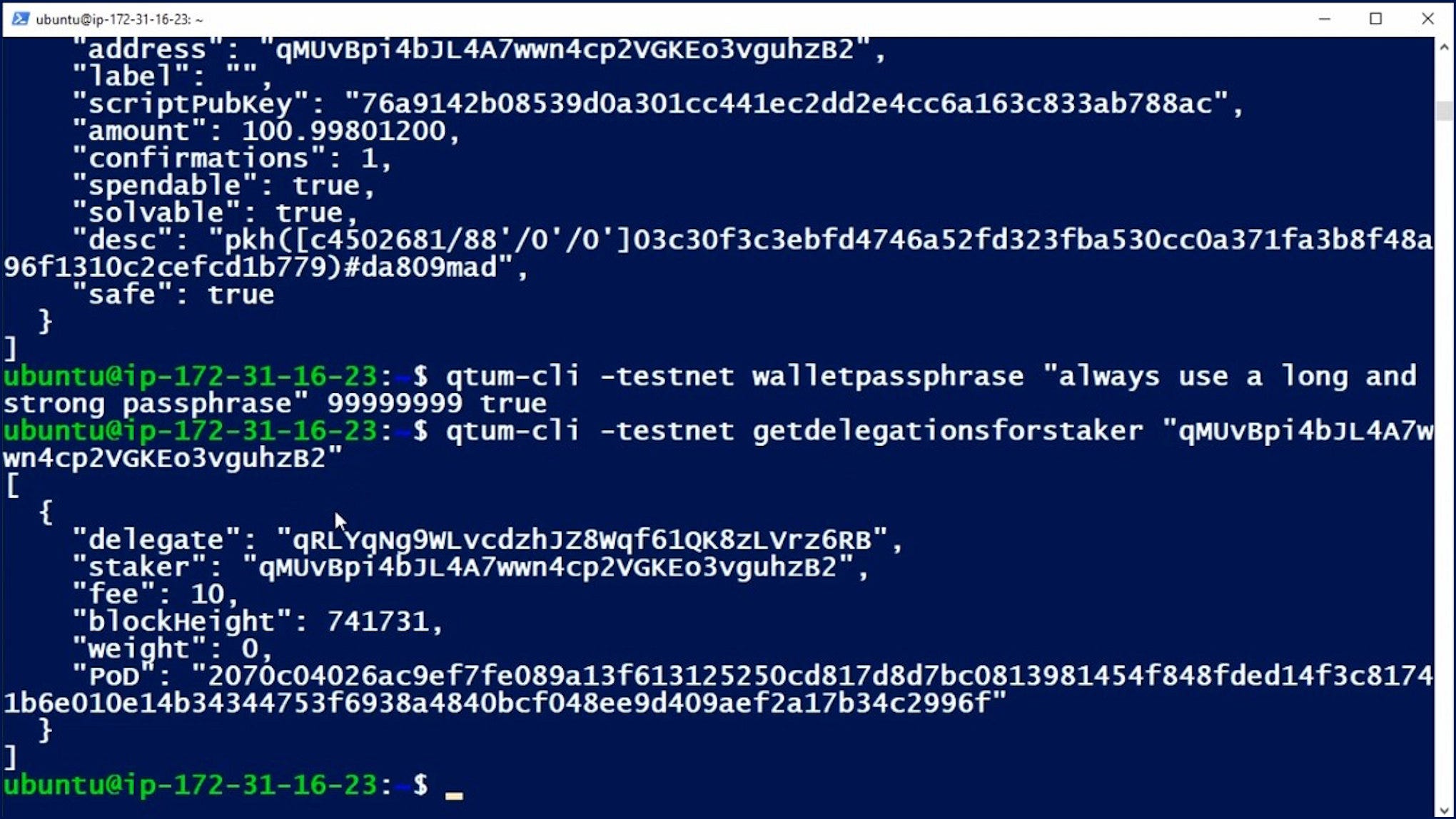

슈퍼 스테이크가 위임을 받을 때"getdelegationsforstaker"명령은 대리자의 주소, 선택한 수수료 및 무게(성숙한 동전의 경우)를 포함하여 결과를 표시합니다.

슈퍼 응시자가 블록 보상을 받으면 다른 90 %가 위임 된 주소로 가는 10 %의 수수료 지불이 표시됩니다. "getwalletinfo"명령을사용하여 지갑을 확인하거나 테스트넷 탐색기 testnet.qtum.info 또는 메인넷 qtum.info사용합니다.

(사진 제공)

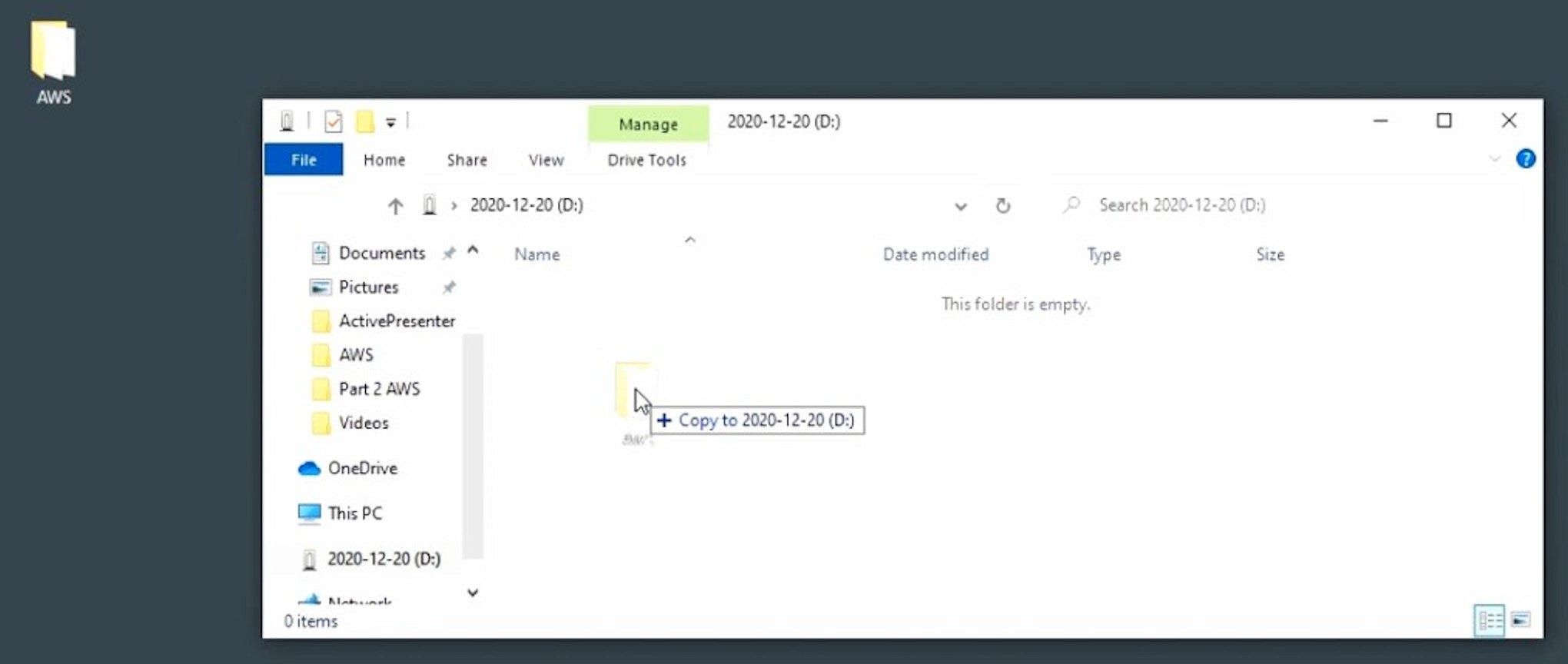

보안 정리를 위해 지갑을 설정한 후 AWS SSH 개인 키와 지갑을 들고 있는 폴더를 복사하거나 이동하는 것이 좋습니다.dat 파일을 하나 이상의 USB 드라이브로 백업으로 이동합니다.

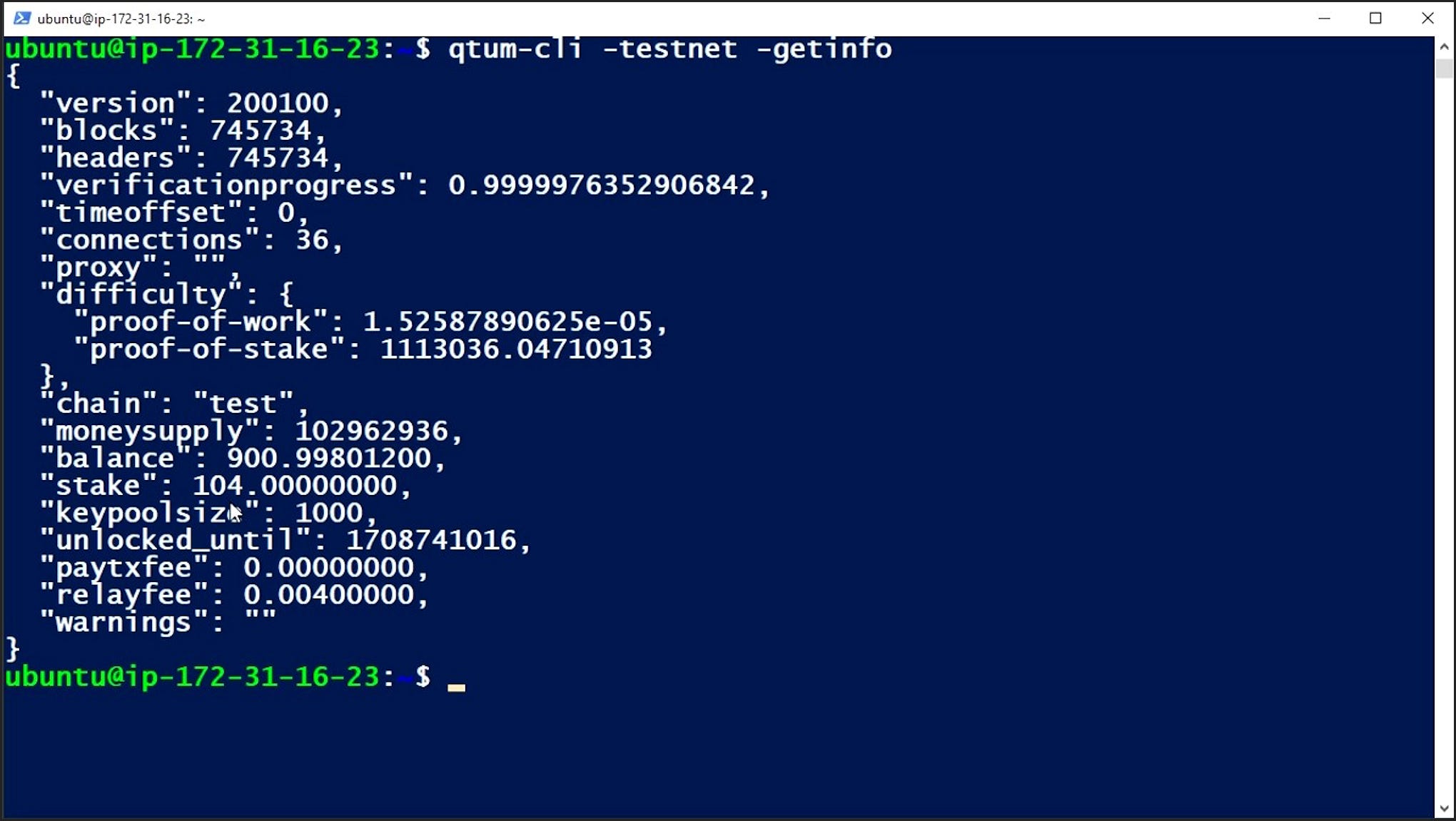

며칠 후, 응시자는 자체 UTXOs에 대한 블록 보상을 받았습니다. 포트 13888(메인넷의 경우 3888)에서 들어오는 연결이 허용되므로 36개의 피어 연결이 있습니다. 이 들어오는 포트가 열리지 않으면 스태커는 10개의 기본 연결을 만들 수 있으며, 이는 잘 작동합니다. 블록 보상은 4.0 QTUM이었고 지갑 상태를"-getinfo"와"gettakinginfo"로보고 104.0 QTUM의 지분을 표시합니다.

1. 리눅스에 스왑 파일 설정 https://linuxize.com/post/create-a-linux-swap-file/

2. 아마존 탄력 성 컴퓨팅 클라우드 https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/concepts.html

3. 명령 파일

복사하여 붙여넣은 후 명령에 대한 텍스트 파일을 만듭니다. 여기서 일부 명령은 중간에 두 줄로 래핑되지만 단일 명령줄입니다. 굵게 표시된 텍스트는 명령입니다.

AWS 계정 설정

https://aws.amazon.com/free 로 이동

'AWS 계정 만들기' 선택

계정 확인, 청구 정보 입력

신용 카드로 계정에 가입하십시오. 기본 테스트 및 사용은 처음 12개월 동안 무료로 사용할 수 있습니다(예: t2.micro 인스턴스 사용).

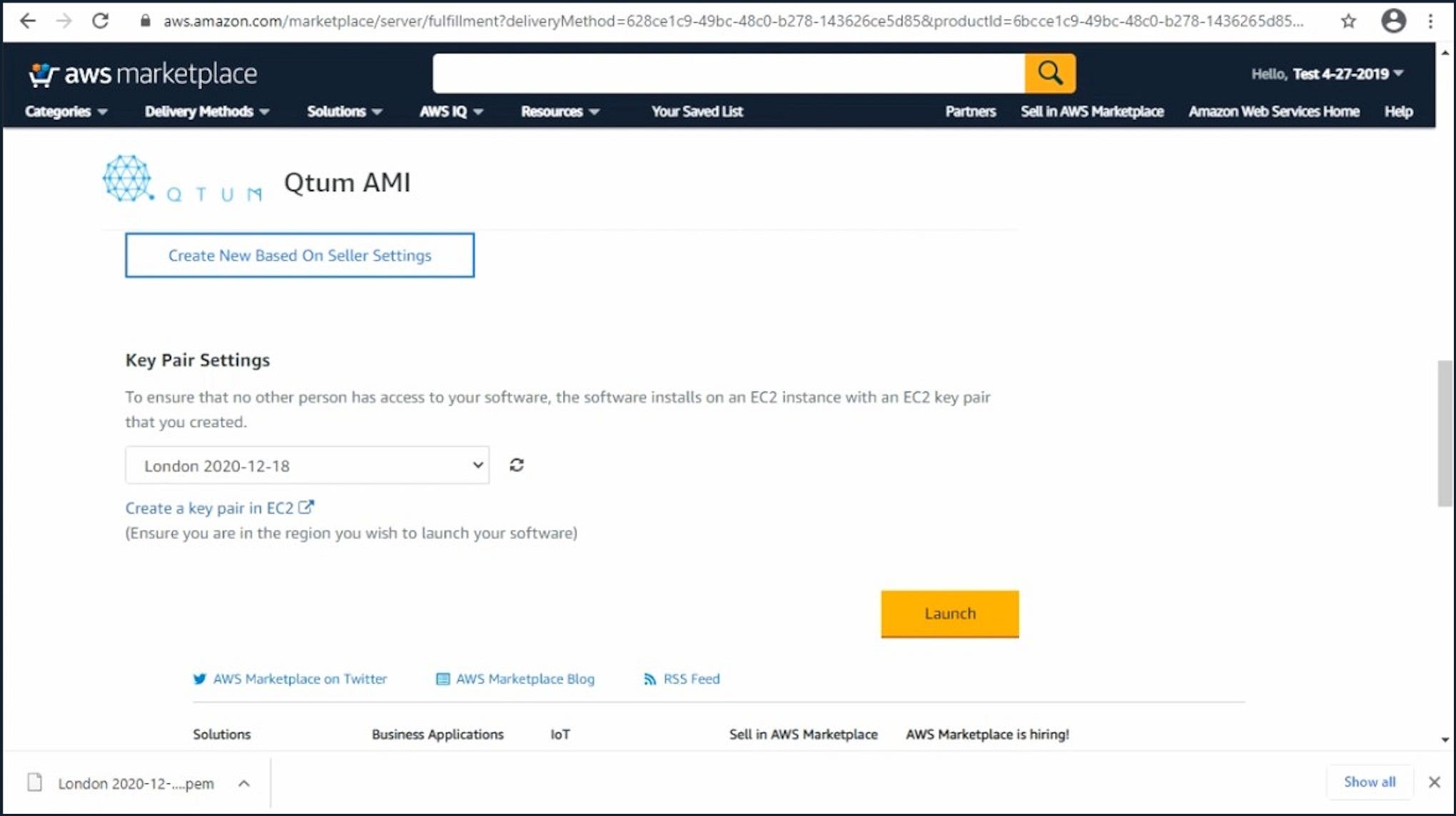

Qtum AMI 인스턴스 출시

데스크톱에서 새 폴더 "AWS" 만들기

AWS 계정에 로그인

https://aws.amazon.com/marketplace/pp/QTum-Qtum-AMI/B07FB214D3 로 이동

리전 선택

Qtum AMI 인스턴스 유형을 권장 t2.small로 설정합니다.

"계속 구독" 선택

"이 소프트웨어 구독" 페이지에서 "구성 계속" 페이지 선택

"이 소프트웨어 구성" 페이지에서 지역 선택

"계속 시작" 선택

"이 소프트웨어 실행" 페이지에서 보안 그룹 설정으로 스크롤하여 "판매자 설정에 따라 새 만들기" 선택

"보안 그룹 이름" 필드에 "Qtum AMI"를 입력합니다.

"설명" 필드에 "Qtum AMI에 대한 보안 그룹"을 입력합니다.

TCP(메인넷)의 경우 SSH 포트 22 및 Qtum 포트 3888을 사용할 수 있습니다.

"저장" 선택

"키 쌍 설정"에서 "EC2에서 키 쌍 만들기"를 선택합니다.

키 쌍 페이지 노트에서 올바른 지역(London)에 대해 설정하고 "키 쌍 만들기"를 선택합니다.

이름 필드의 "키 쌍 만들기" 페이지에서 "지역-YYYY-MM-DD" 이름을 입력합니다.

OpenSSH와 함께 사용할 파일 형식 "펨" 선택

"키 쌍 만들기" 선택

키 쌍 파일이 다운로드됩니다. 데스크톱 폴더 "AWS"에 저장

다시 AWS 마켓플레이스 탭에서 "키 쌍 설정" 양식에서 새로 고침 단추를 선택하여 방금 만든 키 쌍 파일을 볼 수 있습니다.

인스턴스를 실행하려면 "시작" 선택

이제 아마존의 데이터 센터에서 Qtum이 설치된 VPS가 설치되었습니다.

"이 소프트웨어 실행" 페이지에서 "EC2 콘솔"의 인스턴스를 보려면 선택합니다.

EC2 콘솔이 시작됩니다. 이 페이지를 북마크합니다.

왼쪽에서 아래로 스크롤하여 "네트워크 및 보안"으로 스크롤하고 "보안 그룹"을 선택합니다. Qtum AMI를 선택한 다음 "작업"과 "인바운드 규칙 편집"

Qtum 테스넷 편집 포트 "3888"에서 "13888"과 설명 "testnet". "규칙 저장"을 선택합니다.

왼쪽에서 위로 스크롤하여 "EC2 대시보드"를 선택한 다음 "인스턴스(실행 중)"

"인스턴스 ID" 열에서 ID "i-n..." 인스턴스에 대한 세부 정보를 보려면

로컬 Windows PowerShell 콘솔의 인스턴스에 연결해 보겠습니다.

"연결" 선택 및 "인스턴스에 연결" 페이지에서 선택 "SSH 클라이언트"

4단계에서 예제를 복사하여 이 파일에 붙여 넣습니다.

(여기에서 업데이트)

SSH 명령을 편집하여 파일 이름에 "C:\사용자\&사용자 이름>\데스크탑\AWS\"를 추가하고 사용자를 "우분투"로 변경합니다.

(여기에서 업데이트)

Windows 시작 메뉴에서 "Windows PowerShell"을 선택합니다.

SSH 명령을 PowerShell에 붙여 넣고 입력한 다음 "예"로 입력합니다. 로그 /홈/우분투

업데이트 패키지 — Qtum의 최신 버전으로 업데이트

스도 apt 업데이트

sudo apt 업그레이드 -y

슈퍼 스테이크로 qtumd 설정

인스턴스가 PowerShell을 사용하여 SSH를 통해 업데이트되고 연결된 qtumd로 실행되고 있다고 가정합니다. testnet을 사용하여"-testnet"을생략하여 이러한 명령을 메인넷에 사용합니다.

기본 설정을 가진 슈퍼 테이커로 qtumd를 시작합니다.

qtumd-testnet-daemon-superstaking-stakingminfee=10-stakingminutxovalue=100-재지수

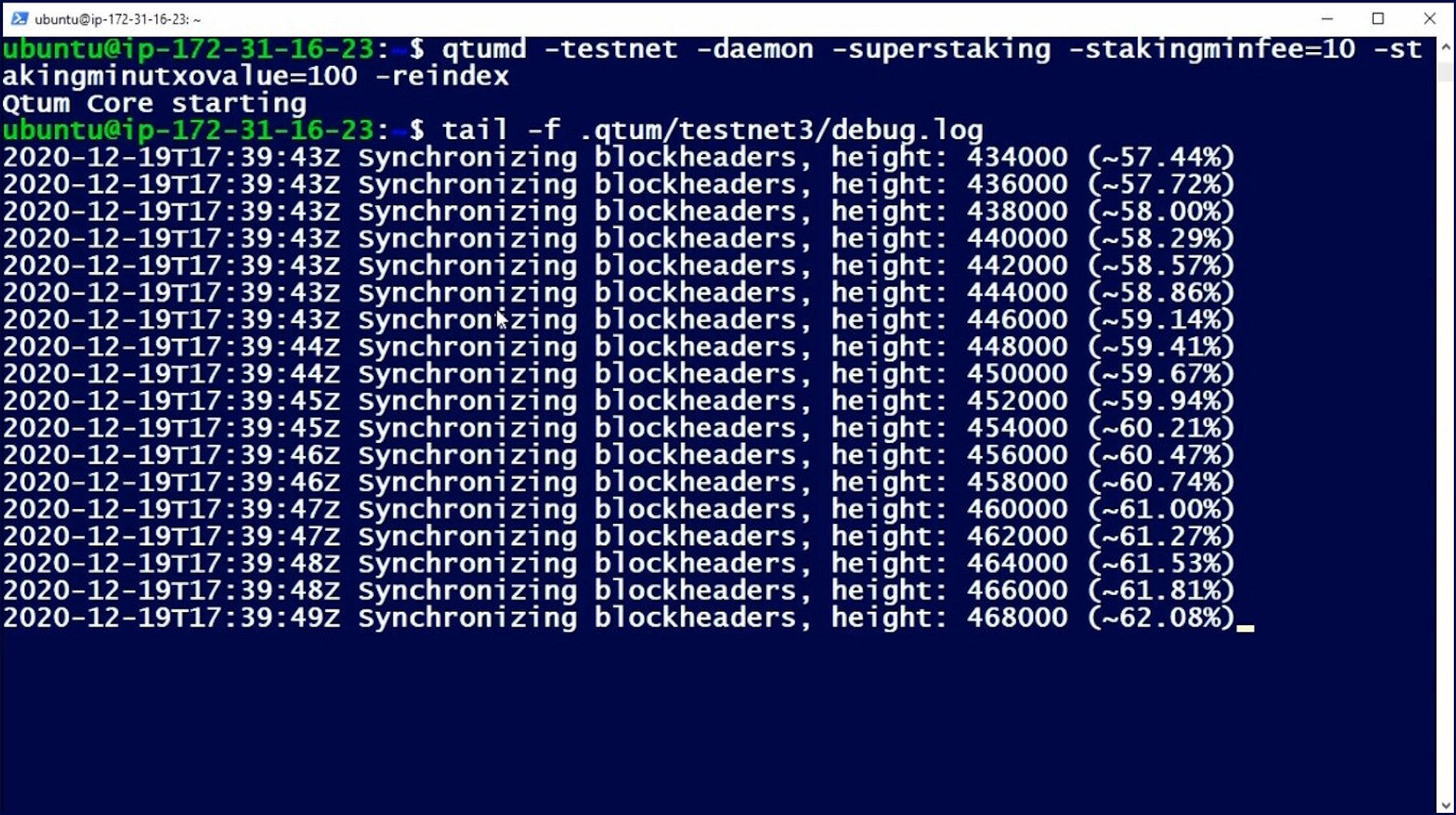

디버그 로그 파일 출력을 참조하십시오.

꼬리 -f .qtum /testnet3 / 디버그.log

Ctrl-C종료

필요한 경우 첫 번째 피어 연결을 추가하려면 다음을 수행합니다.

qtum-cli-testnet addnode qtum4.dynu.net:13888 추가

메인넷 사용시:

qtum-cli 추가 노드 를 추가 qtum5.dynu.net:3888

qtumd동기화, 한 두 시간이 걸릴 수 있습니다

지갑을 완전히 동기화하자, "진행률 = 1.000000"

지갑 정보 확인:

qtum-cli -testnet -getinfo

주소를 가져옵니다(아래 주소 작성):

qtum-cli -testnet getnewaddress

지갑 암호화 (자신의 암호를 사용):

qtum-cli-testnet 암호화지갑 "항상 길고 강한 암호를 사용"

지갑백업, 지갑 사본 저장.dat 파일 은 WinSCP를 사용하여 로컬 컴퓨터에

1001 테스트넷 QTUM 보내기

UTXO를 확인하십시오.

qtum-cli -testnet 목록

지갑의 잠금을 해제5 분:

qtum-cli-testnet 지갑 암호 "항상 길고 강한 암호를 사용" 600

UTXOS를 100으로 분할:

qtum-cli-testnet 스플리츠소포어 "채우기" 100 200

UTXOs를 확인하십시오.

qtum-cli -testnet 목록

만 수고에 대한 지갑의 잠금을 해제 :

qtum-cli-testnet 지갑 암호 "항상 길고 강한 암호를 사용" 99999999 사실

위임을 받고 위임을 확인하십시오.

qtum-cli-테스넷 게터리포사테이커 "채우기"

응시자 모니터링

후 500 staker의 UTXOs getstakinginfo에 대 한 확인 "사실"을 보여주는 것입니다. 위임된 UTXOs에 대한 500개의 확인 후 다음과 같은 취지도 시작됩니다.

qtum-cli -testnet getwalletinfo

qtum-cli -testnet getstakinginfo

(동전이 성숙할 때까지 18시간을 기다렸다가 다시 확인하십시오)

- — — — — — — — — -

지갑 을 중지 :

qtum-cli -testnet 정지

지갑을 다시 시작, 아니 "-다시 인덱싱" 필요 :

qtumd-testnet-daemon-stakingminfee=10-stakingminutxovalue=100

- — — — — — — — — -

SSH 세션을 종료할 수 있으며 qtumd가 계속 실행됩니다. SSH 세션을 종료합니다.

종료

인스턴스 대시보드에서 인스턴스를 중지하고 인스턴스 상태 드롭다운을 선택하고 "인스턴스 중지"를 선택하고 "중지"로 확인합니다. 더 이상 인스턴스를 사용하지 않으려면 인스턴스를 종료할 수도 있습니다.

Qtum 프로그램 파일 위치: /usr/로컬/빈

Qtum 데이터 디렉토리 위치: /home/ubuntu/.qtum

- — — — — — — — — — -

보안 정리

AWS 폴더를 하나 이상의 USB 썸 드라이브로 복사하거나 이동하여 .pem 파일 및 지갑.dat 파일을 백업합니다.

AWS에 로그인하는 2번째 계정을 사용하는 경우 개인 키 경고를 받을 수 있습니다. AWS 파일을 기본 계정의 데스크톱으로 이동하거나 .pem 파일의 복사본에 대한 변경 권한(마우스 오른쪽 클릭 — 속성 — 보안 — 고급 — 상속 해제)

WinSCP 명령

1. https://winscp.net/eng/download.php WinSCP 설치

2. WinSCP를 시작합니다. 로그인 대화 상자가 나타납니다. 대화 상자에서:

3. 새 사이트 노드를 선택해야 합니다.

4. 새 사이트 노드에서 SFTP 프로토콜이 선택되었는지 확인합니다.

5. 인스턴스에서 EC2 인스턴스 공용 DSN 이름(채우기)을 호스트 이름 상자에 입력합니다.

6. 사용자 이름은 인스턴스 유형과 다릅니다.

우분투 AMI의 경우 사용자 이름은 우분투입니다.

7. 고급 버튼을 눌러 고급 사이트 설정 대화 상자를 열고 SSH > 인증 페이지로 이동합니다.

8. 개인 키 파일 상자에서 .pem 개인 키 파일을 선택합니다. WinSCP는 키를 .ppk 형식으로 변환해야 합니다(예를 들어 PuTTY SSH 클라이언트와 함께 변환된 .ppk 키를 사용할 수 있음).

9. 확인 버튼으로 고급 사이트 설정 대화 상자를 제출합니다.

10. 저장 버튼을 사용하여 사이트 설정을 저장합니다.

11. 로그인 버튼을 사용하여 로그인합니다.

12. 설정, 패널로 이동하여 숨겨진 파일 표시를 활성화합니다.

13. 오른쪽 패널(AWS)에서 /home/ubuntu/.qtum/testnet3/지갑으로 이동

(메인넷의 경우 테스넷3를 생략)

14. 왼쪽 패널(로컬 PC)에서 \사용자\&사용자 이름>\데스크탑\AWS로 이동

15. 지갑을 오른쪽으로 .dat 파일을 왼쪽으로 드래그합니다.

16. 완료. 모범 사례: 로컬 컴퓨터에서 지갑을 복원하고 주소를 확인합니다.

블록 리워드

며칠이 지나서야 Staker는 UTXOs에 대한 블록 보상을 받았습니다.

AWS에 로그인

qtum-cli-testnet-getinfo

36 포트 이후 36 연결

13888 들어오는 연결에 대 한 열려. 이것

없이 기본값은 10 개의 연결도

잘 작동합니다.

지금 스테이크에 유의하십시오.

qtum-cli-testnet getstakinginfo

우리는 또한 탐험가 qtum.info 응시자를 모니터링 할 수 있습니다

게시된 블록, 현재 지분 등을 참조하십시오.